viernes, 18 de diciembre de 2015

viernes, 11 de diciembre de 2015

SCRATCH PING-PONG DOS JUGADORES

Jugador 1- ARRIBA= Flecha arriba

ABAJO= Flecha abajo

Jugador 2- ARRIBA= A

ABAJO= Z

jueves, 10 de diciembre de 2015

TCP-IP

Historia:

El protocolo de Internet (IP) y el protocolo de transmisión (TPC) , fueron desarrollados inicialmente en 1973 por el informático estadounidense Milton CERF como parte de un proyecto dirigido por el ingeniero norteamericano Robert Kahn.

El protocolo de Internet (IP) y el protocolo de transmisión (TPC) , fueron desarrollados inicialmente en 1973 por el informático estadounidense Milton CERF como parte de un proyecto dirigido por el ingeniero norteamericano Robert Kahn.

| Este

protocolo, funciona de la siguiente forma, cuando se transfiere información

de un ordenador a otro, por ejemplo un fichero, un mensaje de correo

electrónico o cualquier otro tipo de datos, ésta no es transmitida de una

sola vez, sino que se divide en paquetes pequeños.

Esta

técnica por paquetes, posibilita que los recursos de la red no sean

monopolizados por un sólo usuario durante un intervalo de tiempo excesivo,

siendo usual que por la red viajen paquetes de información provenientes de

diferentes ordenadores y con destinos también diferentes.

El

protocolo TCP se encarga de dividir las informaciones en paquetes de tamaño

adecuado, numerar estos paquetes para que puedan volver a unirse en el lugar

correcto y añadir cierta información para la transmisión y posterior

decodificación del paquete y detectar posibles errores en la transmisión. Por

su parte el protocolo IP atiende todas las operaciones relacionadas con el

encaminamiento de los paquetes del origen al destino, encargándose de

etiquetar cada paquete de información con la dirección apropiada.

|

lunes, 16 de noviembre de 2015

Restauración

Restaurar sistema le permite restaurar los archivos de sistema del equipo a un momento anterior. Es una manera de deshacer cambios del sistema realizados en el equipo, sin que esto afecte a los archivos personales, como el correo electrónico, documentos o fotografías.

A veces, la instalación de un programa o un controlador puede hacer que se produzca un cambio inesperado en el equipo o que Windows funcione de manera imprevisible. Por lo general, al desinstalar el programa o el controlador se corrige el problema.

Si la desinstalación no soluciona el problema, puede intentar restaurar el sistema del equipo al estado en que se encontraba en una fecha anterior, cuando todo funcionaba bien.

Restaurar sistema no se ha diseñado para hacer copias de seguridad de archivos personales, de manera que no puede usarse para recuperar un archivo personal que se ha eliminado o dañado.

- Abra Restaurar sistema haciendo clic en el botón Inicio

.

. - En el cuadro de búsqueda, escriba Restaurar sistema y, a continuación, en la lista de resultados, haga clic en Restaurar sistema.

- Si se le solicita una contraseña de administrador o una confirmación, escriba la contraseña o proporcione la confirmación.

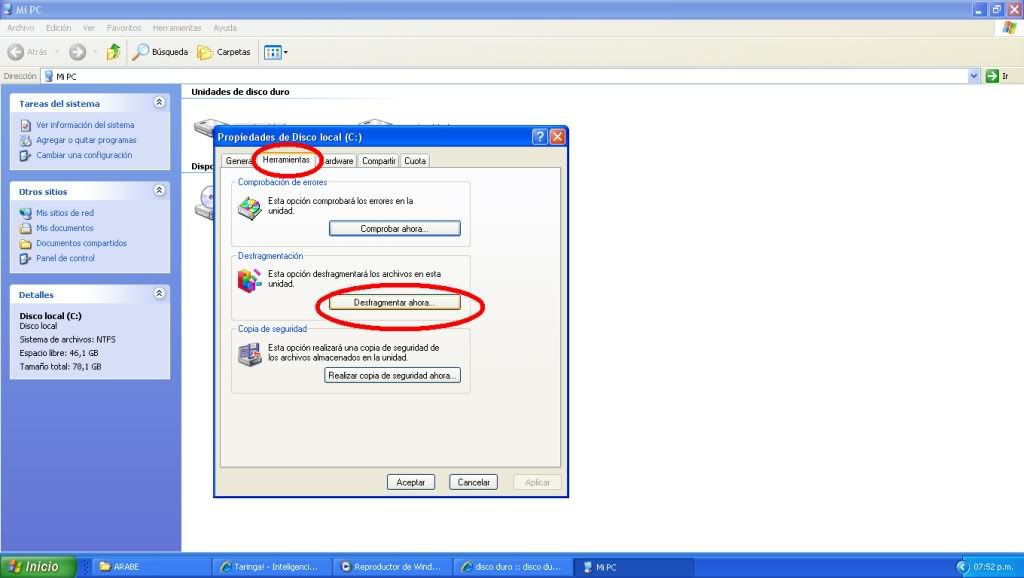

Desfragmentación Disco Duro

La desfragmentación consiste en reagrupar los fragmentos de

los archivos dispersos en el disco duro a fin de optimizar el tiempo de acceso

a estos.

1.-Para abrir Desfragmentador de disco, haga clic en el

botón Inicio. En el cuadro de búsqueda,

de disco y, a continuación, en la lista de resultados, haga clic en

Desfragmentador de disco.

2.- En Estado actual, seleccione el disco que desea

desfragmentar.

3.- Para determinar si es o no necesario desfragmentar el

disco, haga clic en Analizar disco. Si

se le solicita una contraseña de administrador o una confirmación, escriba la

contraseña o proporcione la confirmación.

1.-Después de que Windows haya terminado de analizar el disco, puede

comprobar el porcentaje de fragmentación

del disco en la columna Última ejecución. Si el porcentaje es superior al 10%, debería desfragmentar el disco.

2.-Haga clic en Desfragmentar disco.

Si se le solicita una contraseña de administrador o una confirmación,

escriba la contraseña o proporcione la confirmación.

El Desfragmentador de disco puede tardar desde varios

minutos a unas horas en terminar, según el tamaño y el grado de fragmentación

del disco duro. Durante el proceso de desfragmentación, todavía puede usar el

equipo.

martes, 6 de octubre de 2015

Secuencia de arranque

Dichos pasos se pudieran resumir.

- La alimentación de la fuente llega a la tarjeta madre y con ella al sistema completo.

- Cuando el procesador sale del modo reset el mismo inicia una búsqueda de instrucciones en una direcciónalta de memoria, típicamente los últimos 16 bytes del arreglo de memoria ROM.

- La primera subrutina grabada en el BIOS de una PC recibe el nombre de POST que viene del ingles Power On Self Test ( o test de autochequeo).

- Una vez concluido el POST el BIOS busca la presencia de la tarjeta de vídeo, busca el programa propio que esta tiene grabada en su ROM y le cede el control temporalmente.

- Luego, retomando el control el BIOS de la PC busca por la presencia de otros dispositivos en la computadora que requieran de programas específicos de inicialización.

- El BIOS “imprime” en pantalla la información sobre su versión, fabricante, etc.

- El programa inicia chequeos más generales del sistema, como lo es el conteo completo de la memoria. En caso de encontrar algún error este generará en pantalla el correspondiente mensaje.

- Si el BIOS es PNP compatible, detectara, inicializara y configurara los dispositivos con esta característica, mostrando en pantalla los mensajes correspondientes.

- Generación de un sumario de la configuración de su PC. Este es útil para conocer que recursos posee disponibles y si alguno de ellos falló o no está presente. Desgraciadamente esta información es barrida en un abrir y cerrar de ojos.

- Finalmente el BIOS pasa el control al dispositivo de booteo. Los BIOS modernos permiten escoger cual es el dispositivo que iniciara el boot del sistema, ya sea el floppy (ya hoy poco probable), el disco duro o el CDROM. Si el BIOS no encuentra a quien ceder el control del boot generalmente se detiene, mostrando el mensaje correspondiente.

Memoria Caché

Las memorias caché funcionan como memorias escritas cuando

están involucradas en la transferencia de datos desde un dispositivo más rápido

a un dispositivo más lento. Permiten enviar la información y luego realizar una

nueva tarea, a la vez que traducen los datos.

La memoria caché de lectura

también está diseñada para operar entre dispositivos más rápidos y más lentos,

y tiene una lógica de soporte diseñada para anticipar lo que necesitarás luego.

De esta manera, lentamente pre-lee la información que es probable que

necesites, de modo que cuando desees cargarla, lo harás con mayor rapidez.

Caché L1

La memoria caché L1, que significa caché de nivel 1, es un

tipo de memoria pequeña y rápida que está constituida en la unidad de

procesamiento central. A menudo referida como caché o caché interna principal,

es utilizada para acceder a datos importantes y de uso frecuente. La memoria L1

es el tipo más rápido y más costoso de caché que está integrado en el equipo.

Caché L2

El caché L2, o de nivel 2, se utiliza para almacenar la

información recientemente visitada. También conocido como caché secundaria,

está diseñada para reducir el tiempo necesario para acceder a los datos en los

casos en que los datos se hayan utilizado previamente. La reducir el tiempo de

acceso a datos al procesar los datos que el procesador está a punto de

solicitar de la memoria, al igual que de instrucciones de los programas.

memoria caché L2 también puede

viernes, 25 de septiembre de 2015

Evolución Histórica TIC

Las Tecnologías de la Información y la Comunicación o TIC

corresponden y se refieren a todas las tecnologías que de una u otra forma

interfieren y median en los procesos informacionales y comunicativos entre

seres humanos, y pueden ser entendidas como un conjunto de recursos

tecnológicos integrados entre si.

La primera generación de computadoras abarca desde el año

1940 hasta el año 1952, época en que la tecnología electrónica era a base de

bulbos o tubos de vacío, y la comunicación era en términos de nivel más bajo

que puede existir, que se conoce como lenguaje de máquina.

La segunda generación de las computadoras reemplazó las

válvulas de vacío por los transistores. Por eso, las computadoras de la segunda

generación son más pequeñas y consumen menos electricidad que las de la

anterior. La forma de comunicación con estas nuevas computadoras es mediante

lenguajes más avanzados que el lenguaje de máquina, los cuales reciben el

nombre de “lenguajes de alto nivel” o lenguajes de programación.

La tercera generación de computadoras logró, gracias a la utilización

de circuitos integrados, una nueva disminución de volumen y costos y optimizó

la velocidad en el funcionamiento de las grandes computadoras.

La Cuarta Generación (1971 a 1981) es el producto de la

microminiaturización de los circuitos electrónicos. El tamaño reducido del

microprocesador de chips hizo posible la creación de las computadoras

personales. Hoy en día las tecnologías LSI

y VLSI permiten que cientos de miles de componentes electrónicos se

almacenen en un chip. Usando VLSI, un fabricante puede hacer que una

computadora pequeña rivalice con una computadora de la primera generación que

ocupaba un cuarto completo.

La quinta generación de computadoras, también conocida por

sus siglas en inglés, FGCS fue un ambicioso proyecto propuesto por Japón a

finales de la década de 1970. Su objetivo era el desarrollo de una nueva clase

de computadoras que utilizarían técnicas y tecnologías de inteligencia

artificial tanto en el plano del hardware como del software,usando el lenguaje

PROLOG al nivel del lenguaje de máquina y serían capaces de resolver problemas

complejos, como la traducción automática de una lengua natural a otra.

Suscribirse a:

Entradas (Atom)